Erstellung IT-Sicherheitskonzept

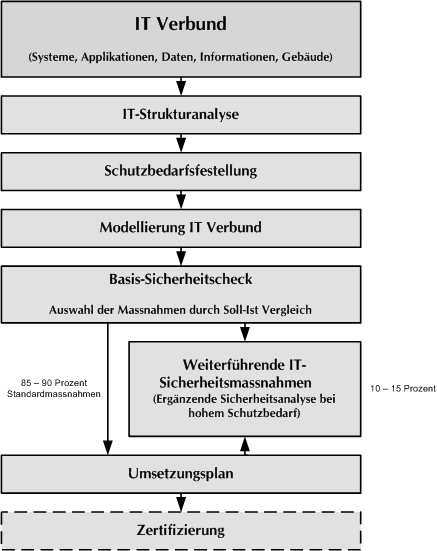

Zur Erstellung des IT-Sicherheitskonzepts nach IT-Grundschutz ist eine Reihe von Schritten wie folgt notwendig:

- IT Strukturanalyse (Visualisierung der IT Landschaft)

- Schutzbedarfsfeststellung (Daten und Informationen)

- Modellierung (Abbilden der einzelnen Bausteine auf die Umgebung)

- Basis-Sicherheitscheck (Erheben der Ist-Situation bzgl. IT Sicherheit)

- Falls notwendig weiterführende Sicherheitsmassnahmen

- Umsetzungsplan (Gewichtung und Priorisierung der Massnahmen)

- Zertifizierung

Bemerkung: Die ergänzende Sicherheitsanalyse ist im Anhang beschrieben.

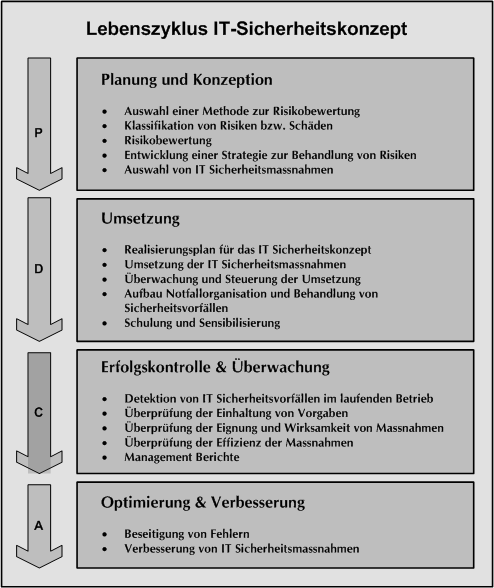

Das IT-Sicherheitskonzept ist das zentrale Sicherheitsdokument. Jede konkrete Massnahme muss sich letztlich darauf zurückführen lassen. Aus diesem Grund muss das IT-Sicherheitskonzept sorgfältig geplant, konsequent umgesetzt sowie regelmässig überarbeitet werden.

Lebenszyklus IT-Sicherheitskonzept

Um die IT-Sicherheitsziele zu erfüllen und das angestrebte IT-Sicherheitsniveau zu erreichen, muss zunächst verstanden werden, wie die Erfüllung von Aufgaben und somit die Geschäftsprozesse von IT-Risiken bedroht werden. Danach muss entschieden werden, wie mit diesen Risiken umgegangen werden soll. Es sind dazu mehrere Teilschritte notwendig, wie im folgenden Lebenszyklus Modell.

Die Parameter, wie sie im Lebenszyklus genannt worden sind, müssen im IT-Sicherheitskonzept definiert werden. Nachfolgend sind zur Veranschaulichung einige wichtige Parameter ausgeführt.

Methode zur Risikobewertung

Die Risikobewertungsmethode des IT-Grundschutzhandbuchs wurde bereits einleitend besprochen.

Klassifikation von Risiken bzw. Schäden

In Abhängigkeit zur vorgehend festgelegten Methode der Risikobewertung muss festgelegt werden, wie Bedrohungen, Schadenspotentiale, Eintrittswahrscheinlichkeiten und die daraus resultierenden Risiken klassifiziert und bewertet werden. Es ist allerdings schwierig, aufwendig und zudem fehleranfällig, für Schäden und Eintrittswahrscheinlichkeiten individuelle Werte zu ermitteln. Es empfiehlt sich, nicht zu viel Zeit in die aufwendige (und fehlerträchtige) exakte Bestimmung von Eintrittswahrscheinlichkeiten und möglichen Schäden zu stecken. In den meisten Fällen ist es praktikabler, sowohl für die Eintrittswahrscheinlichkeit als auch für die potentielle Schadenshöhe mit Kategorien zu arbeiten.

Bemerkung: Die Skala für die Bemessung der Eintrittswahrscheinlichkeit wird vor allem für die erweiterte Risikoanalyse benötigt, d.h. wenn Schutzobjekte einen hohen oder sogar sehr hohen Schutzbedarf haben. In diesem Fall müssen die zusätzlich ermittelten Gefährdungen mit einer Eintrittswahrscheinlichkeit versehen werden, während dieser Schritt bei den Gefährdungen des Grundschutzkatalogs bereits seitens des BSI vorgenommen worden ist.

Für die Einstufung der Eintrittswahrscheinlichkeit können z.B. folgende Kategorien definiert werden:

Selten (Messgrösse in Jahren)

Häufig (Messgrösse in Monaten)

Sehr häufig (Messgrösse in Tagen oder wenigen Wochen)

Für die Einstufung der potentiellen Schadenshöhe können z.B. folgende Kategorien definiert werden:

- Mittel (bis 100’000 CHF)

- Hoch (bis 500'000 CHF)

- Sehr hoch (mehr 1'000'000 CHF)

Daneben wird an folgenden Schadensszenarien orientiert:

- Verstösse gegen Gesetze, Vorschriften oder Verträge

- Beeinträchtigung des informationellen Selbstbestimmungsrechts

- Beeinträchtigung der persönlichen Unversehrtheit

- Beeinträchtigung der Aufgabenerfüllung

- negative Innen- oder Aussenwirkung

- finanzielle Auswirkungen

Schutzbedarfskategorien

Ausgehend von möglichen Schäden werden drei Schutzbedarfskategorien definiert, in die später die Schutzobjekte (z. B. IT-Systeme) eingeordnet werden. Die Schutzbedarfskategorien lauten:

- 1 = normaler Schutzbedarf - Schadensauswirkungen begrenzt und überschaubar

- 2 = hoher Schutzbedarf - Schadensauswirkungen beträchtlich

- 3 = sehr hoher Schutzbedarf - Schadensauswirkungen existentiell oder katastrophal

Risikobewertung

Jede Risikobewertung muss die folgenden Schritte umfassen:

- Die zu schützenden Informationen und Geschäftsprozesse müssen identifiziert werden

- Alle relevanten Bedrohungen für die zu schützenden Informationen und Geschäftsprozesse müssen identifiziert werden

- Schwachstellen, durch die die Bedrohungen wirken könnten, müssen identifiziert werden

- Die möglichen Schäden durch Verlust von Vertraulichkeit, Integrität oder Verfügbarkeit müssen identifiziert und bewertet werden

- Die anzunehmenden Auswirkungen auf die Geschäftstätigkeit oder die Aufgabenerfüllung durch IT Sicherheitsvorfälle müssen analysiert werden.

- Das Risiko, durch IT Sicherheitsvorfälle Schäden zu erleiden, muss bewertet werden

Risikobehandlungsstrategien

Dazu gibt es folgende Optionen:

- Risiken können vermindert werden, indem adäquate Sicherheitsmassnahmen ergriffen werden

- Risiken können vermieden werden, z. B. indem Geschäftsprozesse umstrukturiert werden

- Risiken können übertragen werden, z. B. durch Outsourcing oder Versicherungen

- Risiken können akzeptiert werden