Bemerkung: Der Artikel basiert auf der Version 2006 des IT-Grundschutzhandbuchs.

Einleitung

Das IT-Grundschutzhandbuch des deutschen Bundesamts für Sicherheit in der Informationstechnik ist eine Methode, mit der sich generalisiert ein "normales" Schutzniveau erreichen lässt. Dabei werden neben Eintrittswahrscheinlichkeiten und potenzieller Schadenshöhe auch die Kosten der Umsetzung berücksichtigt. Durch die Verwendung des Grundschutzhandbuches entfällt eine aufwendige Sicherheitsanalyse, da mit pauschalisierten Gefährdungen (den sogenannten Bedrohungskatalogen) gearbeitet wird. Die zu ergreifenden Massnahmen finden sich umsetzungsorientiert in den sehr umfangreichen Massnahmenkatalogen.

Das Grundschutzhandbuch eignet sich aber auch für Umgebungen mit hohem Schutzbedarf, indem eine erweiterte Risikoanalyse durchgeführt wird. Möglich sind auch Zertifizierungen auf Basis IT-Grundschutz, möglich ist seit einiger Zeit auch die Zertifizierung nach ISO 27001.

Warum IT-Grundschutz wichtig ist

Kaum ein Unternehmen dessen Effektivität und Effizienz nicht zu einem grossen Teil oder sogar vollständig von der Informationstechnik (IT) abhängig ist. Nahezu alle Prozesse sind mittlerweile elektronisch gesteuert, die horizontale und vertikale Durchdringung einer Unternehmung mit IT komplett. Riesige Mengen von Daten und Informationen werden elektronisch gespeichert, verarbeitet und dann über private oder öffentliche Datennetze transportiert.

Mit der Abhängigkeit des Unternehmens von der IT erhöht sich allerdings auch der potentielle Schaden durch eingeschränkte Funktion oder sogar Totalausfall derselben. IT ist keineswegs frei von (technischen) Fehlern, hinzu kommt natürlich noch, dass IT keinesfalls nur eine technische Disziplin ist. Es besteht als berechtigtes Interesse, die von der IT verarbeiteten Daten und Informationen zu schützen, da sie zu den wichtigsten Unternehmenswerten gehören.

Schäden durch IT Fehlfunktionen werden verschiedenen Kategorien zugeteilt:

- Verfügbarkeit – die Systeme stehen nicht zur Benutzung zur Verfügung

- Vertraulichkeit – Sensitive Daten und Informationen müssen vertraulich gehalten werden

- Integrität – Korrektheit der Daten

- Authentizität – Die korrekte Zuordnung von Aktionen zu Identitäten

Die Abhängigkeit von der Informationstechnik wird in der Zukunft noch markant zunehmen. Diese Aussage basiert auf den folgenden Entwicklungstendenzen:

- IT-Verbreitung und Durchdringung

- Steigender Vernetzungsgrad

- Angriffe kommen schnelle

- Verschwinden der Netzgrenzen

Aufgrund der steigenden Abhängigkeit und der vielfältigen Bedrohungen stellen sich bezüglich Informationssicherheit die folgenden wesentlichen Fragen:

- Wie sicher ist die Informationstechnik einer Institution?

- Welche IT-Sicherheitsmassnahmen müssen ergriffen werden?

- Wie müssen diese Massnahmen konkret umgesetzt werden?

- Wie hält bzw. verbessert eine Institution das erreichte Sicherheitsniveau?

- Wie sicher ist die IT anderer Institutionen, mit denen eine Kooperation stattfindet?

Bei der Beantwortung dieser Fragen ist zu beachten, dass Informationssicherheit keinesfalls nur eine technische Disziplin ist, sondern aus einem Mix aus technischen, organisatorischen, personellen, baulichen, infrastrukturellen und prozessorischen Massnahmen besteht. Besonders aber muss ein übergeordnetes Sicherheitsmanagement eingeführt werden, das die Aufgaben zur IT Sicherheit konzipiert, koordiniert und überwacht.

Vergleicht man IT Systeme verschiedener Unternehmen miteinander, so lassen sich für eine spezielle Gruppe folgende Charakteristiken ermitteln:

- Die IT Systeme in dieser Gruppe sind keine Individuallösungen, sondern sie sind weit verbreitet im Einsatz

- Der Schutzbedarf der IT-Systeme bezüglich Vertraulichkeit, Integrität und Verfügbarkeit liegt im Rahmen des Normalmasses

- Zum sicheren Betrieb der IT-Systeme sind Standard-Sicherheitsmassnahmen aus den Bereichen Infrastruktur, Organisation, Personal, Technik und Notfallvorsorge erforderlich

Diese Gruppe beinhaltet also „typische“ IT Systeme. In der Folge beschreiben die IT-Grundschutz-Kataloge detailliert Standard-Sicherheitsmassnahmen, die praktisch für jedes IT-System zu beachten sind. Sie beinhalten Standard-Sicherheitsmassnahmen, dabei wird sich einer pauschal angenommenen Gefährdungslage bedient und es gibt ausführliche Massnahmenbeschreibungen als Umsetzungshilfe.

Darüber hinaus gibt es einen Prozess zum Erreichen und Aufrechterhalten eines angemessenen IT Sicherheitsniveaus und eine einfache Verfahrensweise zur Ermittlung des erreichten IT Sicherheitsniveaus in Form eines Soll-Ist-Vergleichs.

IT Systeme, die ausserhalb dieser Gruppe liegen, seien es seltenere Individualsysteme oder IT-Systeme mit sehr hohem Schutzbedarf, können sich dann zwar an den Standard Sicherheitsmassnahmen orientieren, bedürfen letztlich aber einer individuellen Betrachtung.

IT-Grundschutz: Ziel, Idee und Konzeption

In den IT-Grundschutz-Katalogen werden Standard-Sicherheitsmassnahmen für typische IT-Systeme empfohlen. Ziel ist, durch geeignete Anwendung von organisatorischen, personellen, infrastrukturellen und technischen Standard-Sicherheitsmassnahmen ein Sicherheitsniveau für IT-Systeme zu erreichen, das für den normalen Schutzbedarf angemessen und ausreichend ist.

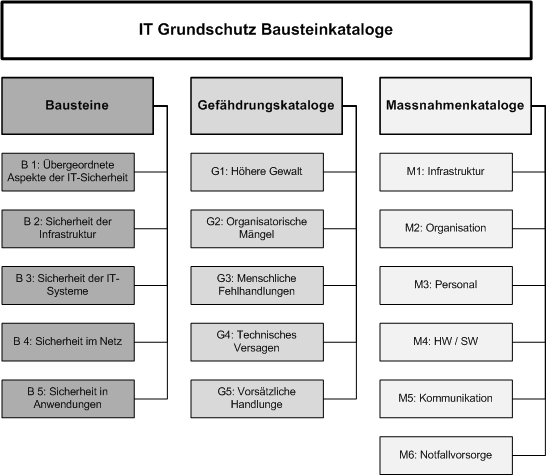

IT-Grundschutz wendet das Baukastenprinzip an. Die einzelnen Bausteine spiegeln typische Bereiche des IT-Einsatzes wider, wie beispielsweise Client-Server- Netze, bauliche Einrichtungen, Kommunikations- und Applikationskomponenten. In jedem Baustein wird zunächst die zu erwartende Gefährdungslage beschrieben, wobei sowohl die typischen Gefährdungen als auch die pauschalisierten Eintrittswahrscheinlichkeiten berücksichtigt werden. Diese Gefährdungslage bildet die Grundlage, um ein spezifisches Massnahmenbündel aus den Bereichen Infrastruktur, Personal, Organisation, Hard- und Software, Kommunikation und Notfallvorsorge zu generieren.

Vorwort zu Risikobewertungsmethoden

Die Risikobewertung in der IT-Sicherheit unterscheidet sich in wesentlichen Punkten von klassischen Methoden der Versicherungsmathematik oder des Controllings. Die exakte Berechnung von Schadenshöhen und Eintrittswahrscheinlichkeiten bei einer "klassischen" oder quantitativen Risikoanalyse ist meistens nicht möglich, da geeignetes Zahlenmaterial fehlt. Selbst wenn eine Berechnung möglich ist, bleibt die Interpretation der Ergebnisse sehr schwierig. Für viele Szenarien fehlen zudem ausreichende Erfahrungswerte, um die Eintrittswahrscheinlichkeiten fundiert bestimmen zu können, beispielsweise weil neue Technologien eingesetzt werden bzw. wenig fundiertes Basismaterial vorhanden ist. Selbst wenn genügend Daten vorliegen, um Eintrittswahrscheinlichkeiten und Schadenshöhen bestimmter Schadensereignisse einigermassen seriös bestimmen zu können, ist die Erstellung eines IT Sicherheitskonzepts auf Basis einer klassischen Risikoanalyse extrem aufwendig und teuer.

Risikobewertungsmethode des Grundschutzhandbuch

Bei der Vorgehensweise nach IT Grundschutz wird davon ausgegangen, dass unabhängig von der Art und Ausrichtung einer Institution aufgrund des Einsatzes ähnlicher IT Umgebungen und der Existenz vergleichbarer Umfeldbedingungen meistens vergleichbare Bedrohungen für den sicheren Betrieb der Informationsverarbeitung vorliegen. Die Sicherheitsanforderungen der Geschäftsprozesse und Fachanwendungen sind zwar individuell und können unterschiedlich sein, in der Praxis führen sie jedoch meist zu ähnlichen und vergleichbaren Sicherheitsanforderungen.

Das BSI analysiert für die Vorgehensweise nach IT Grundschutz in den IT Grundschutzkatalogen Schwachstellen und Bedrohungen für typische IT Komponenten und ermittelt daraus die resultierenden Gefährdungen. Es werden nur solche Gefährdungen betrachtet, die nach sorgfältiger Analyse eine so hohe Eintrittswahrscheinlichkeit oder so einschneidende Auswirkungen haben, dass IT Sicherheitsmassnahmen ergriffen werden müssen. Typische Gefährdungen, gegen die sich jeder schützen muss, sind z. B. Schäden durch Feuer, Einbrecher, Computerviren oder Hardwaredefekte. Dieser Ansatz hat den Vorteil, dass Anwender des IT Grundschutzes für einen Grossteil des IT Betriebs keine Bedrohungs- und Schwachstellenanalysen durchführen oder Eintrittswahrscheinlichkeiten berechnen müssen.

Auf Basis der ermittelten Gefährdungen beschreiben die IT Grundschutzkataloge bewährte technische, infrastrukturelle, personelle und organisatorische Standard-Sicherheitsmassnahmen für typische IT Komponenten.

Für Informationen und Geschäftsprozesse mit einem hohen oder sehr hohen Schutzbedarf oder für Einsatzumgebungen, die im IT Grundschutz nicht behandelt werden, muss eine ergänzende Risikoanalyse durchgeführt werden. Ein mögliches Vorgehen wird im BSI Standard 100-3 beschrieben.

Aufbau der IT Grundschutzkataloge

Die Erfahrung zeigt, dass es ohne ein funktionierendes IT-Sicherheitsmanagement praktisch nicht möglich ist, ein durchgängiges und angemessenes IT-Sicherheitsniveau zu erzielen und zu erhalten. Diesem Umstand wird das Grundschutzhandbuch gerecht, indem es im BSI-Standard 100-1 "Managementsysteme für Informationssicherheit (ISMS)" beschreibt, wie ein solches Managementsystem aufgebaut werden kann. Aufbauend hierauf wird ausserdem in Baustein B 1.0 der IT-Grundschutz-Kataloge beschrieben, wie ein effizientes IT-Sicherheitsmanagement aussehen sollte und welche Organisationsstrukturen dafür sinnvoll sind.

Die Bausteine des Grundschutzhandbuchs sind nach dem IT-Grundschutz-Schichtenmodell in die folgenden Kataloge gruppiert:

Eine detaillierte Gliederung der Bausteine findet sich im Anhang.

Aufbau der Bausteine

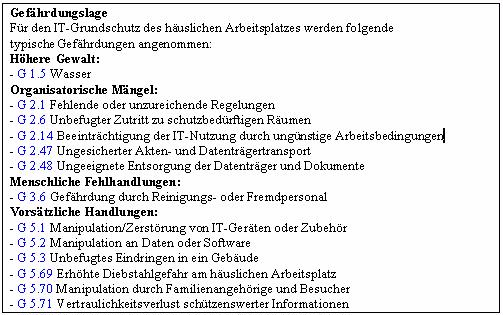

Die zentrale Rolle der IT-Grundschutz-Kataloge spielen die Bausteine, die immer nach dem gleichen Prinzip aufgebaut sind. Jeder Baustein beginnt mit einer kurzen Beschreibung der betrachteten Komponente, der Vorgehensweise bzw. des IT-Systems. Im Anschluss daran wird die Gefährdungslage dargestellt. Die Gefährdungen sind dabei nach den in der obigen Grafik genannten Bereichen unterteilt. Um die Bausteine übersichtlich zu gestalten und um Redundanzen zu vermeiden, werden die Gefährdungstexte lediglich referenziert. Beispiel

G 2.1 Fehlende oder unzureichende Regelungen

Dabei steht „G“ für Gefährdung, die Zahl vor dem Punkt „2“bezeichnet den Gefährdungskatalog (hier G2 = Organisatorische Mängel), die Zahl nach dem Punkt bezeichnet die laufende Nummer der Gefährdung innerhalb des Katalogs. Zum Schluss folgt die Bezeichnung der Gefährdung.

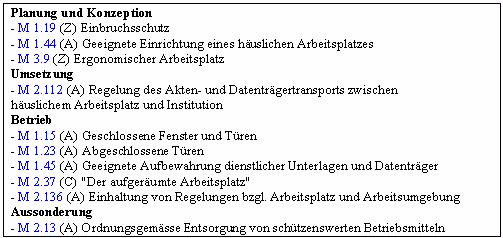

Den wesentlichen Teil eines jeden Bausteins bilden die Massnahmenempfehlungen, die sich an die Gefährdungslage anschliessen. In jedem Baustein wird für das betrachtete Themengebiet vor der Massnahmen-Liste eine Übersicht in Form eines "Lebenszyklus" gegeben, welche Massnahmen in welcher Phase der Bearbeitung zu welchem Zweck umgesetzt werden sollten. In der Regel können die folgenden Phasen identifiziert werden:

- Planung und Konzeption

- Beschaffung (falls erforderlich)

- Umsetzung

- Betrieb

- Aussonderung (falls erforderlich)

- Notfallvorsorge

Es finden sich aber nicht in allen Bausteinen für jeden Phase Massnahmen. Da alle Geschäftsprozesse, IT-Systeme und Einsatzbedingungen sich ständig ändern und weiterentwickelt werden, müssen die Phasen erfahrungsgemäss immer wieder durchlaufen werden. Dies sicherzustellen ist Aufgabe des IT-Sicherheitsmanagements. Analog zu den Gefährdungen sind die Massnahmen gemäss der Grafik strukturiert. Wie bei den Gefährdungen wird hier ebenfalls nur auf die entsprechende Massnahme referenziert.

Beispiel: M 4.253 Schutz vor Spyware

"M" bezeichnet eine Massnahme, die Zahl x vor dem Punkt den Massnahmenkatalog

(hier M 1 = Infrastruktur). Die Zahl y nach dem Punkt ist die laufende Nummer der Massnahme innerhalb des jeweiligen Katalogs.

Mit dem Buchstaben in Klammern - hier (A) - wird zu jeder Massnahme die Qualifizierungsstufe

angegeben, also eine Einstufung, ob diese Massnahme für die IT-Grundschutz-Qualifizierung gefordert wird. Folgende Einstufungen sind vorgesehen:

- A = Einstieg

- B = Aufbau

- C = Zertifikat

- Z = Zusätzlich

Beispiel: Auszug aus einer Massnahme

| M 4.253 Schutz vor Spyware Verantwortlich für Initiierung: Leiter IT, IT-Sicherheitsmanagement Verantwortlich für Umsetzung: Administrator, Benutzer <Massnahmentext> <Kontrollfragen> |

Erläuterung:

Für jede Massnahme muss ein Verantwortlicher für die Initiierung und Umsetzung benannt werden. Die jeweiligen Massnahmen sind sinngemäss umzusetzen. Mit den Kontrollfragen kann die Umsetzung der Massnahmen kritisch gewürdigt werden.

Der Zusammenhang zwischen den für den IT-Grundschutz angenommenen Gefährdungen und den empfohlenen Massnahmen kann dem jeweiligen Baustein entnommen werden. Für jeden Baustein gibt es diese Übersicht.

Beispiel: B 2.8 Häuslicher Arbeitsplatz

Nachfolgend wird das Massnahmenbündel für den Bereich "Häuslicher Arbeitsplatz" vorgestellt.

Zu beachten ist, dass nur die wichtigsten Gefährdungen angeführt sind, gegen die eine bestimmte Massnahme wirkt. Dies bedeutet insbesondere, dass eine Massnahme nicht automatisch überflüssig wird, wenn alle zugeordneten Gefährdungen in einem bestimmten Anwendungsfall nicht relevant sind. Ob auf eine Standard-Sicherheitsmassnahme verzichtet werden kann, muss immer im Einzelfall anhand der Sicherheitskonzeption entschieden werden.

Anwendungsweise der IT-Grundschutzkataloge

Für die erfolgreiche Etablierung eines kontinuierlichen und effektiven IT-Sicherheitsprozesses müssen eine ganze Reihe von Aktionen durchgeführt werden. Die Vorgehensweise ist grundsätzlich im BSI-Standard 100-2 beschrieben. Dieser Abschnitt bietet Hinweise zur Methodik und praktische Umsetzungshilfe in verkürzter Form.

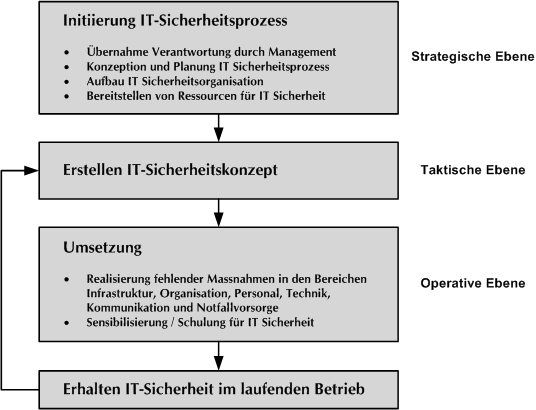

IT-Sicherheitsprozess und IT-Sicherheitsmanagement

Der folgende IT-Sicherheitsprozess beinhaltet alle wesentlichen Schritte, die notwendig sind, ein angemessenes IT-Sicherheitsniveau zu erreichen und aufrechtzuerhalten.

Der Vorgang ist im Standard 100-2 ausführlich beschrieben. Ausserdem wird im

Baustein B 1.0 IT-Sicherheitsmanagement der IT-Sicherheitsprozess im Überblick dargestellt und es wird eine detaillierte Erläuterung der einzelnen Aktionen in Form empfohlener Standard-Massnahmen gegeben.

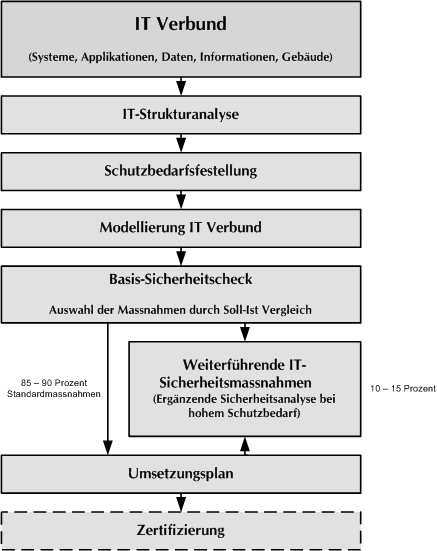

Erstellung IT-Sicherheitskonzept

Zur Erstellung des IT-Sicherheitskonzepts nach IT-Grundschutz ist eine Reihe von Schritten wie folgt notwendig:

- IT Strukturanalyse (Visualisierung der IT Landschaft)

- Schutzbedarfsfeststellung (Daten und Informationen)

- Modellierung (Abbilden der einzelnen Bausteine auf die Umgebung)

- Basis-Sicherheitscheck (Erheben der Ist-Situation bzgl. IT Sicherheit)

- Falls notwendig weiterführende Sicherheitsmassnahmen

- Umsetzungsplan (Gewichtung und Priorisierung der Massnahmen)

- Zertifizierung

Bemerkung: Die ergänzende Sicherheitsanalyse ist im Anhang beschrieben.

Das IT-Sicherheitskonzept ist das zentrale Sicherheitsdokument. Jede konkrete Massnahme muss sich letztlich darauf zurückführen lassen. Aus diesem Grund muss das IT-Sicherheitskonzept sorgfältig geplant, konsequent umgesetzt sowie regelmässig überarbeitet werden.

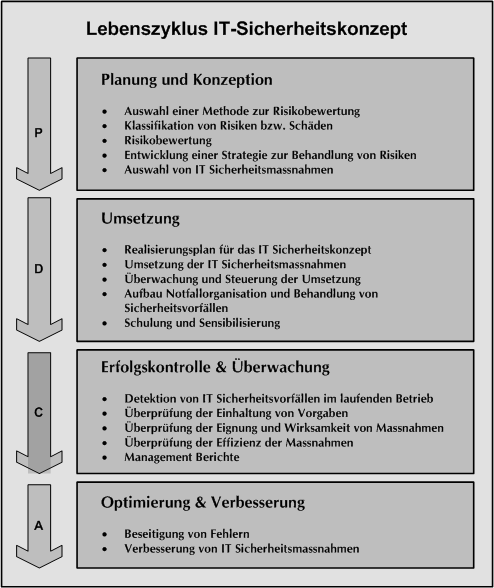

Lebenszyklus IT-Sicherheitskonzept

Um die IT-Sicherheitsziele zu erfüllen und das angestrebte IT-Sicherheitsniveau zu erreichen, muss zunächst verstanden werden, wie die Erfüllung von Aufgaben und somit die Geschäftsprozesse von IT-Risiken bedroht werden. Danach muss entschieden werden, wie mit diesen Risiken umgegangen werden soll. Es sind dazu mehrere Teilschritte notwendig, wie im folgenden Lebenszyklus Modell.

Die Parameter, wie sie im Lebenszyklus genannt worden sind, müssen im IT-Sicherheitskonzept definiert werden. Nachfolgend sind zur Veranschaulichung einige wichtige Parameter ausgeführt.

Methode zur Risikobewertung

Die Risikobewertungsmethode des IT-Grundschutzhandbuchs wurde bereits einleitend besprochen.

Klassifikation von Risiken bzw. Schäden

In Abhängigkeit zur vorgehend festgelegten Methode der Risikobewertung muss festgelegt werden, wie Bedrohungen, Schadenspotentiale, Eintrittswahrscheinlichkeiten und die daraus resultierenden Risiken klassifiziert und bewertet werden. Es ist allerdings schwierig, aufwendig und zudem fehleranfällig, für Schäden und Eintrittswahrscheinlichkeiten individuelle Werte zu ermitteln. Es empfiehlt sich, nicht zu viel Zeit in die aufwendige (und fehlerträchtige) exakte Bestimmung von Eintrittswahrscheinlichkeiten und möglichen Schäden zu stecken. In den meisten Fällen ist es praktikabler, sowohl für die Eintrittswahrscheinlichkeit als auch für die potentielle Schadenshöhe mit Kategorien zu arbeiten.

Bemerkung: Die Skala für die Bemessung der Eintrittswahrscheinlichkeit wird vor allem für die erweiterte Risikoanalyse benötigt, d.h. wenn Schutzobjekte einen hohen oder sogar sehr hohen Schutzbedarf haben. In diesem Fall müssen die zusätzlich ermittelten Gefährdungen mit einer Eintrittswahrscheinlichkeit versehen werden, während dieser Schritt bei den Gefährdungen des Grundschutzkatalogs bereits seitens des BSI vorgenommen worden ist.

Für die Einstufung der Eintrittswahrscheinlichkeit können z.B. folgende Kategorien definiert werden:

Selten (Messgrösse in Jahren)

Häufig (Messgrösse in Monaten)

Sehr häufig (Messgrösse in Tagen oder wenigen Wochen)

Für die Einstufung der potentiellen Schadenshöhe können z.B. folgende Kategorien definiert werden:

- Mittel (bis 100’000 CHF)

- Hoch (bis 500'000 CHF)

- Sehr hoch (mehr 1'000'000 CHF)

Daneben wird an folgenden Schadensszenarien orientiert:

- Verstösse gegen Gesetze, Vorschriften oder Verträge

- Beeinträchtigung des informationellen Selbstbestimmungsrechts

- Beeinträchtigung der persönlichen Unversehrtheit

- Beeinträchtigung der Aufgabenerfüllung

- negative Innen- oder Aussenwirkung

- finanzielle Auswirkungen

Schutzbedarfskategorien

Ausgehend von möglichen Schäden werden drei Schutzbedarfskategorien definiert, in die später die Schutzobjekte (z. B. IT-Systeme) eingeordnet werden. Die Schutzbedarfskategorien lauten:

- 1 = normaler Schutzbedarf - Schadensauswirkungen begrenzt und überschaubar

- 2 = hoher Schutzbedarf - Schadensauswirkungen beträchtlich

- 3 = sehr hoher Schutzbedarf - Schadensauswirkungen existentiell oder katastrophal

Risikobewertung

Jede Risikobewertung muss die folgenden Schritte umfassen:

- Die zu schützenden Informationen und Geschäftsprozesse müssen identifiziert werden

- Alle relevanten Bedrohungen für die zu schützenden Informationen und Geschäftsprozesse müssen identifiziert werden

- Schwachstellen, durch die die Bedrohungen wirken könnten, müssen identifiziert werden

- Die möglichen Schäden durch Verlust von Vertraulichkeit, Integrität oder Verfügbarkeit müssen identifiziert und bewertet werden

- Die anzunehmenden Auswirkungen auf die Geschäftstätigkeit oder die Aufgabenerfüllung durch IT Sicherheitsvorfälle müssen analysiert werden.

- Das Risiko, durch IT Sicherheitsvorfälle Schäden zu erleiden, muss bewertet werden

Risikobehandlungsstrategien

Dazu gibt es folgende Optionen:

- Risiken können vermindert werden, indem adäquate Sicherheitsmassnahmen ergriffen werden

- Risiken können vermieden werden, z. B. indem Geschäftsprozesse umstrukturiert werden

- Risiken können übertragen werden, z. B. durch Outsourcing oder Versicherungen

- Risiken können akzeptiert werden

Modellierung nach IT-Grundschutz

Bei der Umsetzung von IT-Grundschutz muss der betrachtete IT-Verbund mit Hilfe der vorhandenen Bausteine nachgebildet werden, also die relevanten Sicherheitsmassnahmen aus den IT-Grundschutz-Katalogen zusammengetragen werden. Dafür müssen die IT-Strukturanalyse und eine Schutzbedarfsfeststellung vorliegen.

Für die Abbildung eines im Allgemeinen komplexen IT-Verbunds auf die Bausteine der IT-Grundschutz-Kataloge bietet es sich an, die IT-Sicherheitsaspekte gruppiert nach bestimmten Themen zu betrachten.

- Schicht 1 = B 1: Übergeordnete Aspekte der IT Sicherheit

- Schicht 2 = B 2: Sicherheit der Infrastruktur

- Schicht 3 = B 3: Sicherheit der IT Systeme

- Schicht 4 = B 4: Sicherheit im Netz

- Schicht 5 = B 5: Sicherheit in Anwendungen

Die Aufgabenstellung bei der Modellierung nach IT Grundschutz besteht nun darin, für die Bausteine einer jeden Schicht zu entscheiden, ob und wie sie zur Abbildung des IT Verbunds herangezogen werden können. Je nach betrachtetem Baustein können die Zielobjekte dieser Abbildung von unterschiedlicher Art sein: einzelne Geschäftsprozesse oder Komponenten, Gruppen von Komponenten, Gebäude, Liegenschaften, Organisationseinheiten usw.

Bei der Modellierung eines IT-Verbunds nach IT-Grundschutz kann das Problem auftreten, dass es Zielobjekte gibt, die mit den existierenden Bausteinen des IT-Grundschutzes nicht hinreichend abgebildet werden können. In diesem Fall sollte eine ergänzenden Sicherheitsanalyse durchgeführt werden, wie in der IT-Grundschutz-Vorgehensweise beschrieben.

Zur Versinnbildlichung wird dies nachfolgend mit Schicht 1 „Übergeordnete Aspekte der IT Sicherheit“ durchgeführt.

Modellierung Schicht 1

In dieser Schicht werden alle Aspekte des IT-Verbunds modelliert, die den technischen Komponenten übergeordnet sind. Im Vordergrund stehen dabei Konzepte und die von diesen Konzepten abgeleiteten Regelungen. Diese Aspekte sollten für den gesamten IT-Verbund einheitlich geregelt sein, so dass die entsprechenden Bausteine in den meisten Fällen nur einmal für den gesamten IT-Verbund anzuwenden sind.

Unabhängig von den eingesetzten technischen Komponenten sind die entsprechenden Bausteine daher immer anzuwenden:

- Der Baustein B 1.0 IT-Sicherheitsmanagement ist für den gesamten IT-Verbund einmal anzuwenden

- Der Baustein B 1.1 Organisation muss für jeden IT-Verbund mindestens einmal herangezogen werden

- Der Baustein B 1.2 Personal muss für jeden IT-Verbund mindestens einmal herangezogen werden

- Der Baustein B 1.3 Notfallvorsorge-Konzept ist zumindest dann anzuwenden, wenn in der Schutzbedarfsfeststellung Komponenten identifiziert wurden, die einen hohen oder sehr hohen Schutzbedarf in Bezug auf Verfügbarkeit haben oder wenn grössere IT-Systeme bzw. umfangreiche Netze betrieben werden

- Der Baustein B 1.4 Datensicherungskonzept ist für den gesamten IT-Verbund einmal anzuwenden

- Der Baustein B 1.6 Computer-Virenschutzkonzept ist für den gesamten IT-Verbund einmal anzuwenden

- Der Baustein B 1.7 Kryptokonzept ist zumindest dann anzuwenden, wenn in der Schutzbedarfsfeststellung Komponenten identifiziert wurden, die einen hohen oder sehr hohen Schutzbedarf in Bezug auf Vertraulichkeit oder Integrität haben, oder wenn bereits kryptographische Verfahren im Einsatz sind

- Der Baustein B 1.8 Behandlung von Sicherheitsvorfällen ist zumindest dann anzuwenden, wenn in der Schutzbedarfsfeststellung Komponenten identifiziert wurden, die einen hohen oder sehr hohen Schutzbedarf in Bezug auf einen der drei Grundwerte haben, oder wenn der Ausfall des gesamten IT-Verbunds einen Schaden in den Kategorien hoch oder sehr hoch zur Folge hat

- Der Baustein B 1.9 Hard- und Software-Management muss für jeden IT-Verbund mindestens einmal herangezogen werden

- Der Baustein B 1.10 Standardsoftware ist zumindest einmal für den gesamten IT-Verbund anzuwenden

- Der Baustein B 1.11 Outsourcing ist zumindest dann anzuwenden, wenn die folgenden Bedingungen alle erfüllt sind:

- IT-Systeme, Anwendungen oder Geschäftsprozesse werden zu einem externen Dienstleister ausgelagert, und

- die Bindung an den Dienstleister erfolgt auf längere Zeit, und

- durch die Dienstleistung kann die IT-Sicherheit des Auftraggebers beeinflusst werden, und

- im Rahmen der Dienstleistungen erbringt der Dienstleister auch regelmässig nennenswerte IT-Sicherheitsmanagement-Tätigkeiten

- Der Baustein B 1.12 Archivierung ist auf den IT-Verbund anzuwenden, wenn aufgrund interner oder externer Vorgaben eine Langzeitarchivierung elektronischer Dokumente erforderlich ist oder bereits ein System zur Langzeitarchivierung elektronischer Dokumente betrieben wird

- Der Baustein B 1.13 IT-Sicherheitssensibilisierung und -schulung ist für den gesamten IT-Verbund einmal anzuwenden

Rollen

In den Massnahmen der IT-Grundschutz-Kataloge werden neben der eigentlichen Empfehlung, wie die einzelnen Massnahmen umzusetzen sind, Verantwortliche für die Initiierung bzw. für die Umsetzung dieser Massnahmen beispielhaft genannt. Das IT-Grundschutzhandbuch kennt eine Vielzahl von Rollen, weshalb an dieser Stelle auf eine Aufzählung verzichtet wird. Die Anwendung der Rollen muss immer anhand der eigenen Bedürfnisse erfolgen.

Anhang - Gliederung der Bausteine

Übergreifende Aspekte

B 1.0 IT-Sicherheitsmanagement

B 1.1 Organisation

B 1.2 Personal

B 1.3 Notfallvorsorge-Konzept

B 1.4 Datensicherungskonzept

B 1.5 Datenschutz

B 1.6 Computer-Virenschutzkonzept

B 1.7 Kryptokonzept

B 1.8 Behandlung von Sicherheitsvorfällen

B 1.9 Hard- und Software-Management

B 1.10 Standardsoftware

B 1.11 Outsourcing

B 1.12 Archivierung

Infrastruktur

B 2.1 Gebäude

B 2.2 Verkabelung

B 2.3 Büroraum

B 2.4 Serverraum

B 2.5 Datenträgerarchiv

B 2.6 Raum für technische Infrastruktur

B 2.7 Schutzschränke

B 2.8 Häuslicher Arbeitsplatz

B 2.9 Rechenzentrum

B 2.10 Mobiler Arbeitsplatz

B 2.11 Besprechungs-, Veranstaltungs- und Schulungsräume

IT-Systeme

B 3.101 Allgemeiner Server

B 3.102 Server unter Unix

B 3.103 Server unter Windows NT

B 3.104 Server unter Novell Netware 3.x

B 3.105 Server unter Novell Netware Version 4.x

B 3.106 Server unter Windows 2000

B 3.107 S/390- und zSeries-Mainframe

B 3.108 Windows Server 2003

B 3.201 Allgemeiner Client

B 3.202 Allgemeines nicht vernetztes IT-System

B 3.203 Laptop

B 3.204 Client unter Unix

B 3.205 Client unter Windows NT

B 3.206 Client unter Windows 95

B 3.207 Client unter Windows 2000

B 3.208 Internet-PC

B 3.209 Client unter Windows XP

B 3.301 Sicherheitsgateway (Firewall)

B 3.302 Router und Switches

B 3.303 Speichersysteme und Speichernetze

B 3.401 TK-Anlage

B 3.402 Faxgerät

B 3.403 Anrufbeantworter

B 3.404 Mobiltelefon

B 3.405 PDA

Netze

B 4.1 Heterogene Netze

B 4.2 Netz- und Systemmanagement

B 4.3 Modem

B 4.4 Remote Access

B 4.5 LAN-Anbindung eines IT-Systems über ISDN

B 4.6 WLAN

B 4.7 VoIP

IT-Anwendungen

B 5.1 Peer-to-Peer-Dienste

B 5.2 Datenträgeraustausch

B 5.3 E-Mail

B 5.4 Webserver

B 5.5 Lotus Notes

B 5.6 Faxserver

B 5.7 Datenbanken

B 5.8 Telearbeit

B 5.9 Novell eDirectory

B 5.10 Internet Information Server

B 5.11 Apache Webserver

B 5.12 Exchange 2000 / Outlook 2000

B 5.13 SAP System

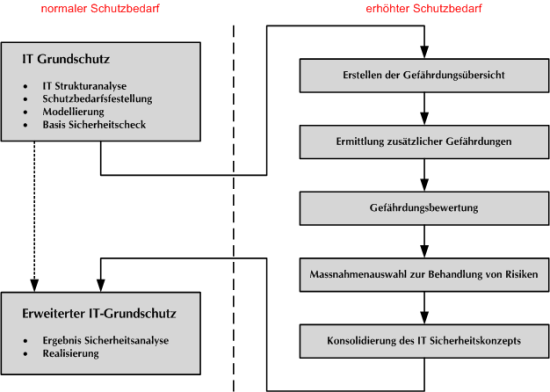

Funktionsweise der ergänzenden Sicherheitsanalyse

Die erweiterte Risikoanalyse wird auf Schutzobjekte mit hohem oder sehr hohem Schutzbedarf angewendet. Im Vordergrund steht die Frage: Welchen Gefährdungen wurden durch die Standardsicherheitsmassnahmen des IT-Grundschutzes noch nicht ausreichend oder sogar noch gar nicht Rechnung getragen? Zur Beantwortung dieser Frage empfiehlt sich, die Risikoanalyse auf der Basis von IT-Grundschutz durchzuführen, die wie nachstehend abgebildet anzuwenden ist.

Wichtig: Die Risikoanalyse auf der Basis von IT Grundschutz ist eine Vorgehensweise, um bei Bedarf IT Sicherheitsvorkehrungen zu ermitteln, die über die in den IT Grundschutzkatalogen genannten Massnahmen hinausgehen. Obwohl diese Methodik gegenüber vielen anderen ähnlichen Verfahren vereinfacht wurde, ist sie oft mit erheblichem Aufwand verbunden. Um schnellstmöglich die wichtigsten IT Sicherheitsprobleme zu beseitigen, ist es manchmal zweckmässig, zuerst IT Grundschutz umzusetzen und erst danach eine ergänzende Sicherheitsanalyse durchzuführen.